Наличие скрытых внешних ссылок плохо сказывается на поисковой оптимизации сайта. А их изобильное количество может спровоцировать наложение санкций и понижение в поисковой выдаче. Во избежание подобного казуса, рекомендуется периодически проводить внутренний анализ сайта и избавляться от скрытых внешних ссылок. Для обнаружения исходящих ссылок существует множество всевозможных сервисов и программ. Среди обширного ассортимента я хотел бы выделить совершенно бесплатную программу для внутреннего анализа сайта – Xenu Link. Поверьте, благодаря периодическому использованию представленного софта ваш сайт на CMS Joomla будет выглядеть куда перспективнее в глазах поисковиков. Скачать этот великолепный инструмент можно абсолютно бесплатно, перейдя по ссылке и кликнув «download».

Так вот, допустим, вы установили свеженький шаблон, плагин, модуль либо компонент к себе на сайт Joomla и хотите убедиться, что он чистый? То есть в нем отсутствует энное количество внешних ссылок. Ведь ни для кого не секрет, что расширения, которые распространяются совершенно бесплатно, напичканы обильным количеством левых ссылок. С помощью программы Xenu Link проверить внешние ссылки на сайте достаточно просто, всего лишь нужно следовать нижеприведенным рекомендациям.

О том какое количество внешних ссылок допустимо на одной странице можно прочитать с одноименной статьи.

Поиск внешних ссылок посредством использования Xenu Link

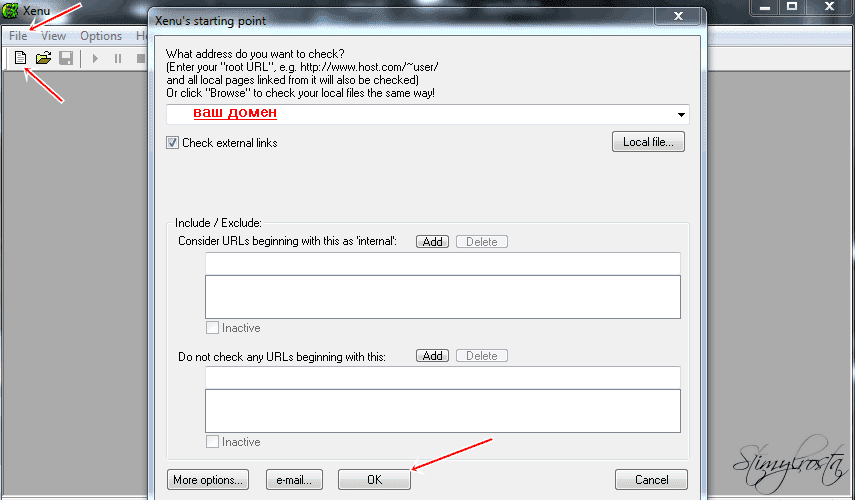

Активировав программу, вместе с основной панелью откроется небольшое окно, в нем нужно выбрать кнопку «Close». После закрытия необходимо отправиться в верхний левый угол и выбрать пункт File/Check URL. Кроме того, то же самое окно вызывается при нажатии иконки файла, расположенного под словом «File». В открывшейся вкладке в верхней строке прописываем домен и нажимаем «OK».

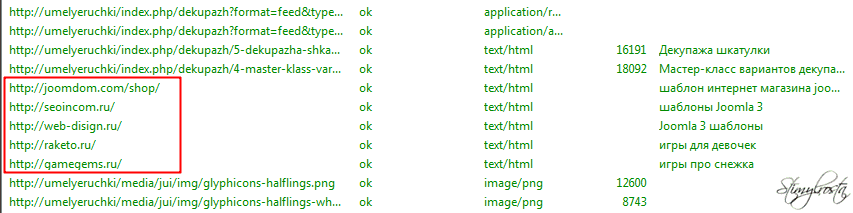

В итоге запустится процесс анализа, который в зависимости от объема сайта займет некоторое время. У меня, к примеру, сайт на момент проверки весил в разархивированном виде 93 Mb - анализ занимал не более 10 секунд. Далее все присутствующие адреса на сайте можно отсортировать, нажав соответственное слово «Address». В моем случае все ссылки, которые ведут на другой адрес, являются скрытыми внешними ссылками.

Важный момент! Помимо закодированных скрытых внешних ссылок встречаются и обычные - незашифрованные. В таком случае достаточно выполнить все нижеприведенные процедуры, но при этом в поисковую строку текстового редактора вставить не base64_decode, а обнаруженную в процессе анализа ссылку.

На представленном скриншоте можно увидеть несколько паразитирующих доменов, которые крадут статический вес проверяющегося сайта.

Как удалить скрытые внешние ссылки

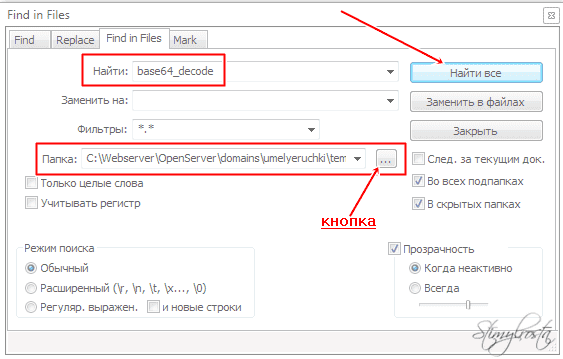

Ну что же, после того как ссылки обнаружены, и неважно где они находятся в шаблоне или модуле, от них необходимо как можно поскорее избавиться. Для этого воспользуемся замечательным текстовым редактором Notepad++. В верхней области открывшейся программы выбираем Поиск/Найти в файлах. В отобразившемся окошке в верхнем поле «Найти» вписываем base64_decode. Это команда, отвечающая за специальный метод кодировки информации в 64-х разрядный код. Именно благодаря данному способу зашифровки в различные расширения, в частности и Joomla, вшиваются скрытые внешние ссылки, которые тяжело обнаружить не вооруженным глазом.

Обращаю ваше внимание на то, что папка с сайтом должна находиться на компьютере, иначе использование Notepad++ для данных целей будет невозможным. Если вы хотите обнаружить вредоносные ссылки на локальном сервере, воспользуйтесь программой Total Commander.

И так продолжим, словосочетание base64_decode прописано в соответственном поле, но помимо этого необходимо задать путь к папке, в которой расположен ваш сайт. Для этого и существует поле «Папка» напротив которой расположена кнопка с троеточием. Кликнув по ней, вы зададите путь проверки определенной папки со всем ее содержимым.

Как можно увидеть на скриншоте, текстовый редактор не только обнаруживает скрытые внешние ссылки, но и указывает путь, в котором они расположены. Файл, который нужно редактировать, указан в конце верхней строки с зеленой подсветкой.

Важный момент! Все закодированные ссылки имеют следующий вид: PHN0eWxlPiNiaWRzZHtwb3NpdGlvbjphYnNvbHV0ZTtsZWZ0Oi0zOTQ1cHg7fTwvc3R5bGU+PC9ub2luZGV4Pg==

Поэтому если вы заметили подобные иероглифы, можете смело от них избавляться, но перед этим на всякий пожарный сделайте бэкап файла, который подвергается правке. И еще один важный момент, все закодированные элементы (base64_decode) заканчиваются знаком равно.

И помните, любая скрытая внешняя ссылка похищает статический вес страницы, что плохо сказывается на продвижении сайта. Поэтому не пренебрегайте поиском и удалением скрытых исходящих ссылок.

Спасибо за внимание и до скорого на страницах Stimylrosta.

Обнаружили в тексте грамматическую ошибку? Пожалуйста, сообщите об этом администратору: выделите текст и нажмите сочетание горячих клавиш Ctrl+Enter

У меня после поиска вышло очень много всего,неужели надо чисть все?)

$redirect = base64_decode($returnUri);

if(function_exists('base64_encode') && function_exists('base64_decode'))

if(function_exists('base64_encode') && function_exists('base64_decode'))

$serialized_data = base64_decode($serialized_data);

$ciphertext = base64_decode($ciphertext);

$this->setRedirect(base64_decode($post['back']));

$this->setRedirect(base64_decode($post['back']));

$return = base64_decode($return);

$type = json_decode(base64_decode($type));

$explodeArray = explode(':', base64_decode($fileName));

$override = base64_decode($app->input->get('folder'));

if (base64_decode(urldecode($file)) == 'index.php')

$location = base64_decode($app->input->get('address'));

$location = base64_decode($app->input->get('address'));

Переменные ($returnUri, $serialized_data, $post['back'…) выглядят подозрительно. Я бы проверил их все редактором Notepad++. Для этого выберите файл, в котором они находятся, и поочередно введите название каждой в строке поиска.

Закодированные ссылки в base64 имеют вид в коде "крякозябр", т. е. что-то наподобие вот этого:

PGRpdiBpZD0idnQtbW4iPjxhIGhyZWY9Imh0dHA6Ly

9qb29tbGEtbWFzdGVyLm9yZy8iIHRhcmdldD0iX2JsYW5rIiB0aXR

sZT0i0LvRg9GH0YjQuNC1INGI0LDQsdC70L7QvdGLING

B0LDQudGC0L7QsiDQtNC70Y8gSm9vbWxhIj7Qu9GD0YfRiNC40LUg0Y

jQsNCx0LvQvtC90Ysg0YHQsNC50YLQvtCyINC00Lv

RjyBKb29tbGE8L2E+PGJyPjxhIGhyZWY9Imh0dHA6Ly9iYXR0bGVmaW

VsZDQuY29tLnVhLyIgdGFyZ2V0PSJfYmxhbmsiIHRp

dGxlPSLQvtCx0LfQvtGAINC40LPRgNGLIEJhdHRsZWZpZWxkIDQiPtC+0LHQt

9C+0YAg0LjQs9GA0YsgQmF0dGxlZmllbGQgNDwvYT48L2Rpdj4=

Если код окажется подозрительным, скопируйте его и проверьте на сервисе base64.ru.

Если обнаружите, что это вредоносный код, удалите его полностью, начиная с самого начала.